Dal oltre 15 anni, noi di ServiTecno ci occupiamo di Security Industriale, oggi chiamata OT/ICS Cyber Security, abbiamo visto tanti sistemi di controllo ed automazione e tante reti di fabbrica, cresciuti nel tempo e senza alcuna preoccupazione per la parte Security, Ed abbiamo scoperto un sacco di vulnerabilità a volte anche “stratificate” sotto architetture di rete, sistemi operativi, connessioni remote ed applicativi custom e off-the-shelf.

Cosa abbiamo imparato in questi ultimi anni riguardo a valutazioni della vulnerabilità di tecnologie OT/ICS?

Dobbiamo fare una breve premessa: da oltre 40 anni ci occupiamo di software industriale, la nostra esperienza è quella di ingegneri dell’automazione.

Valutiamo quindi principalmente l’esposizione e i rischi del processo controllato in base alle vulnerabilità della sicurezza informatica (e della Safety) insite nell’ambiente ICS/OT.

Ma cos’è una valutazione della vulnerabilità OT/ICS?

La valutazione della vulnerabilità OT / ICS è il processo mediante il quale un’organizzazione identifica le potenziali lacune nella security dovute al software utilizzato, alla configurazione, alla progettazione ed architettura di rete, la configurazione e gestione di account e privilegi associati per l’uso e la manutenzione dei sistemi, la qualità e solidità dei componenti utilizzati: raccolte queste informazioni (e molte altre) si assegna un punteggio e quindi una priorità per identificare quale di questi rischi rappresenta la maggiore minaccia l’impianto.

Nella sicurezza informatica, una vulnerabilità è definita come una debolezza che può essere sfruttata da un attore malevolo (hacker?) o incidente, per poi infiltrarsi e provocare un danno.

Vuoi monitorare la tua rete e scoprire ogni singola anomalia?

Utilizza Anomaly Detection for Plants!

Scopri di più

Quali sono i passi o i componenti chiave di tool per la valutazione della vulnerabilità OT / ICS:

- Un inventario completo di tutti i componenti del sistema/rete che includa: hardware, software, le configurazioni di rete, le impostazioni dei dispositivi, informazioni su account e utente, ecc.

- Identificazione di vulnerabilità note sulla base di database pubblici come quello del NIST National Vulnerability Database, ICS-CERT, Enisa, ecc.

- Assegnazione di un punteggio ai rischi in base alla criticità dell’asset, al potenziale exploit e all’impatto e, cosa più importante, al potenziale impatto su impianto/processo o riguardo alla Safety ovvero la salvaguardia delle persone, ambiente, impianto stesso.

- Dare una priorità, in base al punteggio qui sopra, alla “remediation” per mitigare i rischi maggiore in base alla scala dei tempi (e dei costi)

Perché una valutazione della vulnerabilità OT / ICS è così importante?

Perché fornisce i dati fondamentali per consentire la creazione di un solido percorso di remediation per la protezione dei Sistemi che gestiscono gli impianti. Senza una valutazione corretta si correrebbe il rischio di adottare soluzioni più costose ed a basso impatto.

Con una valutazione attendibile, tutte le persone coinvolte (ed il management in primis) avranno più fiducia che queste iniziative per migliorare la sicurezza (e naturalmente gli investimenti associati) daranno il più altro ROI possibile (anche se spesso parlare di ROI per la security è un ossimoro).

Certo, aiuta a fornire una visione accurata dei potenziali rischi che il processo potrebbe causare in quanto a danni fisici a persone o alla reputazione dell’Azienda coinvolta, senza considerare i risvolti legali associati ad un incidente.

Alcuni finding per la “messa in sicurezza”

Ecco allora alcune delle cose più comuni che abbiamo identificato in questi anni di esperienza nella “messa in sicurezza” di reti industriali:

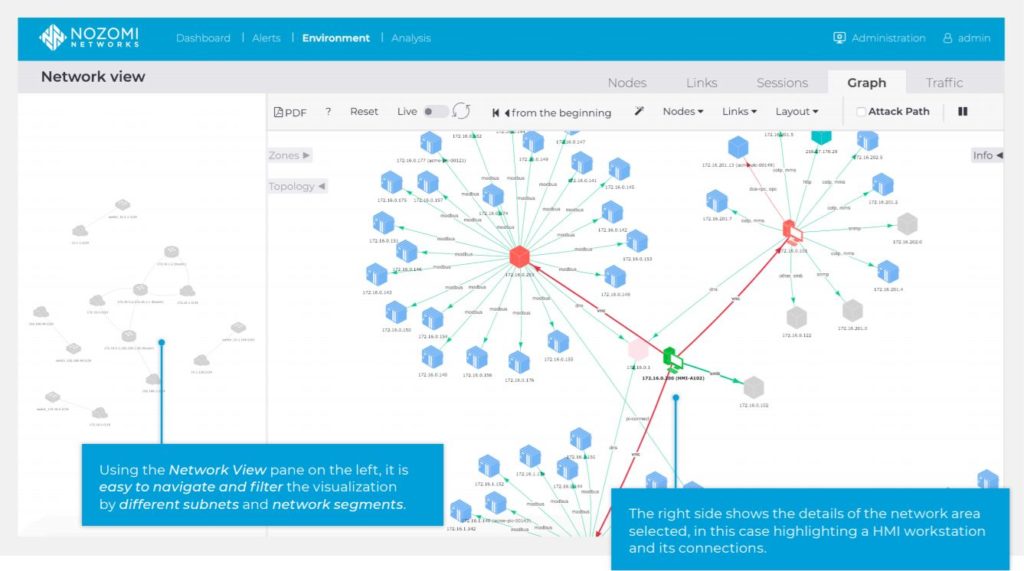

- Usiamo la tecnologia per raccogliere un inventario molto approfondito di tutto ciò che è collegato alla rete di fabbrica: avremo bisogno di più della semplice identificazione di hardware e sistema operativo, una situazione dettagliata delle patch, versioni del firmware, informazioni su utenti e account, inventario completo del software, ecc. il tutto per avere una visione a 360° di quello che è installato e di come viene usato. Gli inventari manuali (o a campione) hanno due difetti: in primo luogo, sono obsoleti nell’istante dopo averli fatti, ed inoltre la valutazione delle vulnerabilità è utile solo se si inizia la remediation in quanto un database obsoleto (anche solo di qualche settimana prima) delle vulnerabilità non è più utile nella fase di remediation. Quindi, visto che i tool ci sono meglio usare una raccolta automatizzata per avere una foto del rischio a 360 gradi. Senza dimenticare che la tecnologia consente non solo un costo molto inferiore, ma anche una visione più approfondita di vulnerabilità aggiornate e quindi dei rischi.

- Proprio con riferimento a quanto sopra, esistono diversi modi per applicare la tecnologia software per acquisire informazioni aggiornate senza fare affidamento solo su tecnologie di scansione IT che mettono a rischio i dispositivi e i processi OT: quelli specifici per il mondo OT/ICS da noi suggeriti, selezionati ed utilizzati, agiscono solo in modo “passivo” e totalmente non intrusivo, quindi senza indurre ulteriori rischi nell’attività dell’impianto, aiutando a snellire questo processo di valutazione.

- La criticità dell’asset OT o l’impatto sull’ impianto/processo è altrettanto importante, se non di più, dell’esposizione dell’asset stesso. Questa è una delle differenze più significative tra IT e OT. Certo, nell’IT ci sono alcune risorse (Server, switch, firewall, ecc.) che sono più importanti. Ma in OT, alcuni dispositivi malfunzionanti possono causare l’arresto immediato di un impianto, causando danni per decine e centinaia di migliaia euro o, peggio ancora, danni fisici a persone, all’ambiente o all’impianto stesso.

- Nell’IT è possibile applicare patch alla maggior parte dei dispositivi in rete in modo relativamente rapido per rimediare a vulnerabilità note o che affiorano. La gestione delle patch nel mondo OT può essere molto lenta ed a volte anche non possibile con l’impianto in funzione (bisogna spesso attendere la prima fermata dell’impianto, a volte anche per mesi!): vediamo quindi che la priorità dei rischi e dei dispositivi più critici e da proteggere diventa ancora più importante.

- Le remediation, anche se arrivano su input della funzione IT Corporate, spesso richiedono un approccio “Think Global: Act Local”. “Think Global” significa che la tecnologia e la soluzione che si decide di utilizzare devono aggregare tutte le informazioni sul rischio a livello di sito in una vista a livello di tutta l’Azienda. “Act Local” significa che le azioni di remediation sono rimesse nelle mani del personale locale che ne comprende veramente e decide i processi, la tempistica e modalità di esecuzione. Abbiamo visto tante storie dell’orrore di patch su PC in produzione, variazioni di configurazioni rete di impianto o gestione di account di operatori, decise dall’IT della Sede, che poi causano problemi operativi e fermi impianto nella fabbrica remota connessa alla Sede.

- Una corretta valutazione della vulnerabilità OT / ICS richiede una visione a 360° dei rischi. Nei sistemi ICS/OT, non basta fare affidamento su vulnerabilità CVE e sui punteggi CVSS pubblicati. Non vogliamo parlare qui delle le vulnerabilità specifiche OT (che si possono trovare su ICS-CERT.CISA ecc). in quanto i rischi in OT/ICS vanno ben oltre le “vulnerabilità” così come conosciute dall’IT. Parliamoci chiaro: questi sistemi OT/ICSsono spesso “insecure-by-design”, in quanto quando sono stati progettati, sviluppati ed installati, nessuno ha pensato alla Cyber Security.

Questo è solo un breve elenco di alcune nostre esperienze nella ricerca ed identificazione di vulnerabilità di reti e sistemi OT/ICS.

Gli strumenti per la loro identificazione, come abbiamo visto, ci sono e sono molto efficaci. A volte è necessario utilizzare strumenti specifici per ogni tipo di indagine, in quanto reti e sistemi possono essere molto differenti tra loro, anche se sviluppati per funzioni e scopi molto simili.

Come detto, un monitoraggio della rete con una identificazione continua delle vulnerabilità è non solo possibile, ma consigliata. Qui possono risultare molto utili consigli di esperti di Automazione e Controllo Industriale.

Questo approccio può portare ad una remediation guidata in ottica di miglioramento continuo della Sicurezza (e della Safety) di rete e sistemi OT/ICS.

Vuoi confrontarti con un esperto di OT Cyber security?

Contattaci! Il nostro esperto ti darà tutte le informazioni, consigli e aiuti di cui hai bisogno!

Scrivici