Revisione 2H 2021

Premessa

Nozomi Networks Labs pubblica un rapporto semestrale relativo alla seconda metà del 2021 ove continua ad aggregare le tendenze del settore e le proprie ricerche sulle tendenze delle minacce informatiche per il mondo OT.

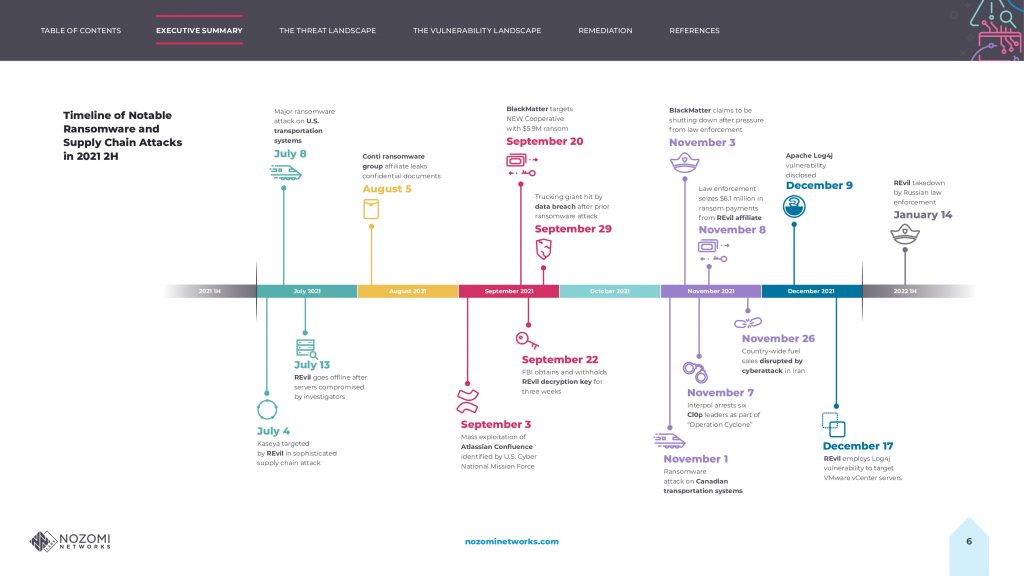

La criminalità informatica ha continuato ad aumentare negli ultimi sei mesi dell’anno: gli attacchi ransomware e alla supply chain hanno dominato i titoli dei giornali con impatti e interruzioni operative.

Nonostante la rinnovata attenzione da parte delle forze dell’ordine, degli enti governativi e dell’industria, la sofisticatezza della tecnologia di attacchi e i rischi per le organizzazioni continuano a colpire.

Per aiutare i Team che si occupano di sicurezza cyber ed i ricercatori in ambiente OT/IoT, il rapporto Nozomi si concentra su tre aree principali:

- tendenze negli attacchi

- ricerca sulla vulnerabilità

- migliori pratiche per impegno e tecnologia di remediation

Particolare interesse è stato messo in un’analisi approfondita degli attacchi ransomware e la ricerca di Nozomi Networks ha visto vulnerabilità nelle telecamere di videosorveglianza e nelle catene di fornitura del software.

Nel report viene trattato anche la riduzione della superficie di attacco, il ruolo di Zero Trust nelle moderne reti OT/IoT e le tecniche per analizzare le vulnerabilità del firmware del dispositivo.

Attacchi ransomware continuano a fare notizia e a causare interruzioni operative

Proprio come la prima metà del 2021, la seconda metà dell’anno è stata colma di notizie sui ransomware: il gruppo ransomware Conti ha estorto oltre $ 150 milioni nel corso dell’anno.

Erano attivi anche altri gruppi criminali di ransomware, con REvil che ha preso di mira la catena di fornitura di soluzioni IT Kaseya al quale si è aggiunto BlackMatter, che molti ritengono essere un successore di REvil, che ha chiesto un riscatto di 5,9 milioni di dollari ad una cooperativa di agricoltori statunitensi.

I settori delle Infrastrutture Critiche hanno continuato a essere presi di mira, in particolare trasporti, assistenza sanitaria e alimentare: settori ora percepiti come obiettivi di alto valore da gruppi di ransomware come anche da attori di Stati per motivazioni geopolitiche.

Anche le Forze dell’Ordine hanno fatto azioni significative contro organizzazioni e affiliati di ransomware: spesso operazioni a lungo termine che coinvolgono la cooperazione di molti paesi.

Non tutte le notizie sui ransomware sono state negative: alcuni documenti trapelati da un affiliato del gruppo Conti hanno permesso la comprensione da parte dei ricercatori degli tool e delle tattiche utilizzate dalle bande di ransomware e hanno contribuito a fermare il gruppo per un certo periodo. Tuttavia, alcuni affiliati sono migrati ad altri gruppi di ransomware continuando a colpire: è il caso di Conti, poiché gli affiliati sono stati in grado di continuare i loro attacchi nel 2021 2H contro obiettivi chiave.

Gli attacchi alla supply chain danno opportunità di diffondere rapidamente i danni

Gli attacchi alla supply chain forniscono il potenziale per colpire centinaia o migliaia di organizzazioni, a seconda della diffusione di un componente software comune e della facilità con cui è possibile sfruttare la vulnerabilità.

Il primo attacco alla supply chain ampiamente segnalato è stato più di un anno fa, quando una vulnerabilità di SolarWinds ha compromesso molte reti critiche in tutti i settori, anche governative.

Da allora, abbiamo assistito a crescenti preoccupazioni riguardo a vulnerabilità ed exploit effettivi presenti nel codice open source. Quando vengono annunciate vulnerabilità nel software open source, vulnerabilità che possono essere utilizzate in molte applicazioni, il danno può essere uguale o anche più esteso del software di un singolo fornitore. Dipende da quanto è ampiamente utilizzato il componente della libreria.

Questo è stato il caso della divulgazione a dicembre della vulnerabilità di Log4Shell. Log4Shell è stato trovato nella libreria open source di Apache Log4j (pronunciato log-forge), ampiamente utilizzata nelle applicazioni commerciali e nelle grandi piattaforme online.

Grazie alla semplicità di questo exploit, gli aggressori sono stati in grado di lanciare rapidamente attacchi prima della disponibilità di patch in tutto il mondo: uno dei più grandi gruppi di ransomware è stato in grado di utilizzare l’exploit Log4j entro una settimana, lanciando un attacco contro le installazioni che utilizzavano ambiente VMware vCenter.

Vulnerabilità sui dispositivi OT/IoT/IIoT

La ricerca sulla vulnerabilità di Nozomi Networks Labs si concentra su dispositivi e reti OT/IoT/IIoT che sono l’area principale di ricerca.

Negli ultimi anni, i dispositivi IoT/IIoT sono diventati un punto di accesso comune all’intera rete delle organizzazioni: spesso però vengono trascurati rispetto alle piattaforme IT e ai sistemi operativi ampiamente distribuiti.

I dispositivi IoT/IIoT hanno a bordo sistemi operativi ridotti con funzionalità di sicurezza rimosse a causa di vincoli di alimentazione, capacità di elaborazione (ed il costo!).

Mentre i sistemi ICS/OT come le apparecchiature SCADA, DCS e PLC una volta potevano fare affidamento sul cosiddetto “Air-Gap” (cuscino d’aria) per dispositivi IoT/IIoT tra Wi-Fi, Internet e la più ampia rete Cloud IT, non è più così. Le difese di sicurezza devono essere quindi rafforzate.

Nel rapporto semestrale, Nozomi Networks Labs mette in evidenza alcune delle aree di ricerca chiave, comprese le vulnerabilità all’interno delle supply chain, piattaforme Cloud e piattaforme software aziendali specifiche.

Oltre a esaminare alcune delle vulnerabilità OT/ICS di maggior impatto scoperte dal team di Nozomi Labs nella seconda metà del 2021, troviamo anche una ricerca sulla superficie di attacco dei sistemi di videosorveglianza e ciò che i proprietari degli edifici dovrebbero tenere a mente prima di inglobarli all’interno di una rete.

Conclusioni e Raccomandazioni

Rafforzare le difese informatiche negli ambienti OT e IoT richiede un approccio su più fronti che spesso include tecnologie complementari, supervisione e processi ben definiti e igiene di Security appropriata.

Spesso, i Team di Security sono troppo impegnati e consentono all’errore umano di compromettere anche le difese più avanzate con password deboli, reti e dispositivi configurati in modo errato o anche tramite “social engineering”. Molti attacchi ransomware iniziano con un utente ingenuo che fa clic su un collegamento e-mail dannoso in una rete altrimenti ben difesa.

La segmentazione della rete è un altro componente fondamentale di una strategia di difesa informatica per prevenire la diffusione di malware ad applicazioni critiche e processi OT. Diverse tecnologie sono utili per segmentare le reti, come VLAN e firewall, a seconda dell’ambiente e dei requisiti delle policy.

Nelle reti OT, il modello Purdue (quello di ISA95, ISA99 e poi di IEC62443) è un modo per creare zone di rete che allineano gli elementi del processo e le funzioni del sistema.

Tuttavia, troppo spesso troviamo organizzazioni con reti completamente “piatte” (flat, con segmentazione minima), in cui i sistemi vengono facilmente compromessi e applicazioni e processi mission-critical hanno un isolamento minimo o nullo.

Nel rapporto, Nozomi fornisce suggerimenti per aumentare la segmentazione della rete, verso a un modello Zero Trust.

Conosciuto anche come microsegmentazione, Zero Trust implica che tutta la connettività di rete tra i singoli endpoint sia negata ad eccezione di quelle connessioni che sono esplicitamente consentite.

Nella migrazione verso un modello Zero Trust, è importante monitorare i modelli di traffico per comprendere come il traffico legittimo scorre attraverso l’organizzazione prima di definire connessioni esplicitamente autorizzate in modo da evitare interruzioni.

Nel report si parla anche dell’importanza del monitoraggio del traffico per rilevare potenziali minacce alla sicurezza, violazioni e altre anomalie sia nei flussi di rete che nella riduzione degli OT e cosa può essere efficacemente ottenuto con uno sforzo ragionevole.

Fornendo approfondimenti sulle aree chiave del panorama delle minacce e delle vulnerabilità, il report Nozomi mira ad aiutare le Aziende a valutare e migliorare la propria postura di sicurezza.

Si suggerisce alle Aziende di avere una migliore visibilità per aumentare la sicurezza e il monitoraggio OT/IoT.

Con la raffinatezza e la spietatezza degli avversari di oggi, è anche importante adottare una mentalità post-incidente, affinando un Disaster Recovery Plan. Il continuo miglioramento della postura di Security IT/OT è il modo migliore per garantire la disponibilità, la sicurezza, l’integrità e la riservatezza nei tuoi sistemi, anche quelli nelle Operations.

WEBINAR: OT/IoT Security Review 2021 2H: Lessons for Critical Infrastructure

Vuoi saperne di più sul nuovo report? Segui il webinar!

Data: Mercoledì 23 febbraio 2022

Ore: 16:30

Durata: 45 minuti