Ad inizio anno 2019, ISO, International Organization for Standardization, l’organizzazione internazionale per le normative dei settori industriali, ha emesso un documento ISO/TR Technical Report denominato “ISO/TR 22100-4:2018, Safety of Machinery – Relationship with ISO 12100 – Part 4: Guidance to machinery manufacturers for consideration of related IT-security (cyber security) aspects”.

White Paper_sicurezza macchinari

SCARICA IL WHITE PAPER GRATUITO

In pratica si tratta di un nuovo standard di sicurezza (che a questo punto riguarda sia la Safety che la Security) per macchinari, impianti ed Industrial of Things industriale (IIoT) utilizzati in ogni settore dall’industria, al commercio, a trasporti e logistica, fino alle infrastrutture ed utility.

Il documento è stato discusso e sviluppato dal comitato tecnico sulla standardizzazione di ISO/TC199. Per la prima volta ISO ha inteso mettere nero su bianco che la sicurezza informatica non si applica solo ai dati, e riguarda anche alla Safety, ovvero a tutto ciò di reale che entra in contatto col mondo virtuale, compresi quindi i macchinari industriali. Per la sicurezza di un macchinario “intelligente” sono richieste tecnologie “intelligenti”.

I dispositivi intelligenti sono esposti a minaccia di incidenti ed attacchi informatici, e non solo Internet of Things (IoT) in generale, ma anche i sistemi apparentemente isolati.

Quali sono le possibili vulnerabilità e le misure per mitigarle?

È ovvio che le vulnerabilità IT, ovvero nei confronti di attacchi/incidenti informatici, dipendono molto dal fatto se il macchinario possa essere connesso a sistemi IT esterni e quanto spesso possa avvenire.

Ecco allora alcune domande da porsi per aiutare a limitare minacce e vulnerabilità IT: ci chiediamo se il macchinario…

- deve essere connesso?

- deve restare connesso sempre?

- ne viene monitorata la connessione? (ad esempio, si utilizza VPN, virtual private network)

- la connessione è configurabile? (ad esempio, ristretta solo a persone autorizzate)

- la connessione può essere “read only”? (senza la possibilità di inviare variazioni o comandi)

Ne consegue che un macchinario senza interfacce dirette o indirette a sistemi IT esterni, possa essere considerato “non vulnerabile” ad attacchi/incidenti di IT cyber security.

* * N.B.: questo è quanto è scritto su ISO/TR22100-4:2018 al punto 6.

Sono però noti alcuni incidenti accaduti che possono mettere in dubbio questa affermazione.

Passi essenziali per la sicurezza IT durante tutto il ciclo di vita del macchinario

Come abbiamo detto, minacce e vulnerabilità IT richiedono la cooperazione e coordinazione tra fornitore dei componenti, produttore del macchinario, system integrator ed utilizzatore finale.

Ognuno ha un ruolo per prevenire attacchi/incidenti IT, durante tutte le fasi del ciclo di vita del macchinario e non si possono passare ad altri le proprie responsabilità e non si può addossare ad uno solo la responsabilità globale per la IT cyber security come d’altronde nessuno degli attori conosce tutte le informazioni disponibili per adeguata protezione IT del macchinario.

White Paper_sicurezza macchinari

SCARICA IL WHITE PAPER GRATUITO

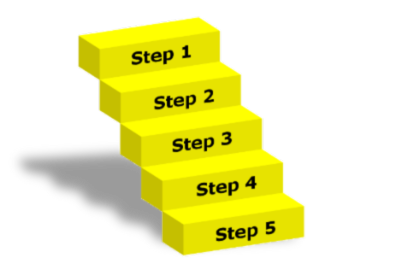

Ecco i cinque passi essenziali che produttore e integratore devono applicare per migliorare security e resilienza del macchinario.

Identificare:

- Quali sono minacce e vulnerabilità per la IT security?

- Perché dovrebbero mai attaccare il macchinario?

- Cosa può avere l’utilizzatore di così prezioso?

- Quali sono le porte/interfacce verso l’esterno?…

Proteggere:

- Progettare e implementare contromisure appropriate per proteggere il macchinario

Visibilità:

- Prevedere e implementare adeguate misure per identificare un possibile attacco/incidente cyber (ad esempio monitoring e anomaly detection rete e sistema)

Risposta:

- Prevedere e implementare azioni adeguate da prendere in caso della scoperta di attacco/incidente cyber (possibilità di fermare o di contenere l’impatto negativo)

Ripartenza:

- Prevedere e implementare azioni adeguate a mantenere “resiliente” l’impianto, attivo e/o con possibilità di ripartenza in tempi brevi in caso di attacco/incidente cyber (emergency/recovery plan)

Raccomandazioni concrete per il produttore del macchinario

Le minacce di sicurezza informatica rilevanti per la Safety dei macchinari sono soggette a molti cambiamenti dinamici durante l’intero ciclo di vita di una macchina (“target mobile”).

Lo stesso vale per le contromisure idonee / richieste. D’altronde l’attenzione del produttore del macchinario si concentra nella fase di sviluppo e progettazione fino a quando la macchina viene immessa sul mercato per la prima volta. Con riferimento a questo punto nel tempo, la ISO / TR 22100-4 contiene raccomandazioni concrete per il costruttore del macchinario, ovvero, nelle diverse fasi:

• Nel selezionare componenti adeguati (sia hardware che software); le componenti relative alla Security che potrebbero essere potenzialmente gli obiettivi per gli attacchi/incidenti cyber dovrebbero avere un livello di sicurezza IT allo stato dell’arte, al fine di ridurre al minimo la vulnerabilità agli attacchi/incidenti cyber, valutare strumenti per controllo accessi, integrità del software, integrità dei dati, aggiornamenti del software, comunicazioni criptate, ecc.

• Nello Sviluppare / progettare l’intera macchina; conformità ai principi / alle misure di base volte a ridurre al minimo la vulnerabilità agli attacchi/incidenti cyber; prevedere una modalità di emergenza (trasferimento del macchinario in uno stato operativo sicuro nel caso in cui le funzioni di sicurezza critiche del macchinario siano limitate o rese inefficaci da un attacco/incidente cyber), attrezzare la macchina con dispositivi per un’adeguata protezione delle connessioni, ecc.

• Nello stilare le istruzioni operative (manuali per l’utilizzo); informazioni per l’operatore del macchinario dovranno contenere indicazioni su possibili rischi basati su potenziali minacce alla sicurezza informatica legate alla Safety del macchinario, gestione delle connessioni locali e remote, accessi al sistema, manutenzione in locale e da remoto, aggiornamenti del software, come agire in caso di problemi di cyber security IT, messa in stand-by, ripartenze, ecc.

White Paper_sicurezza macchinari

SCARICA IL WHITE PAPER GRATUITO