Le Infrastrutture di Rete sono le autostrade dell’Industrial Internet e dell’IoT : l’abbiamo già sentito tante volte, ma cosa vuol dire dal punto di vista della Cyber Security?

Sezione dedicata alla cyber security

Oggi siamo molto più concentrati sulla qualità dell’asfalto o sui servizi che possiamo trovare lungo la strada, ma spesso e volentieri non ci accorgiamo del TIR che corre contromano, del fatto che la macchina accanto a noi sta andando a fuoco o che al posto della corsia del telepass c’è un muro in mattoni.

Tradotto: va bene preoccuparsi delle prestazioni della nostra rete e delle possibilità che il cloud ci mette a diposizione, ma dovremmo conoscere meglio la nostra infrastruttura e interessarci a come trasmettiamo e riceviamo i dati.

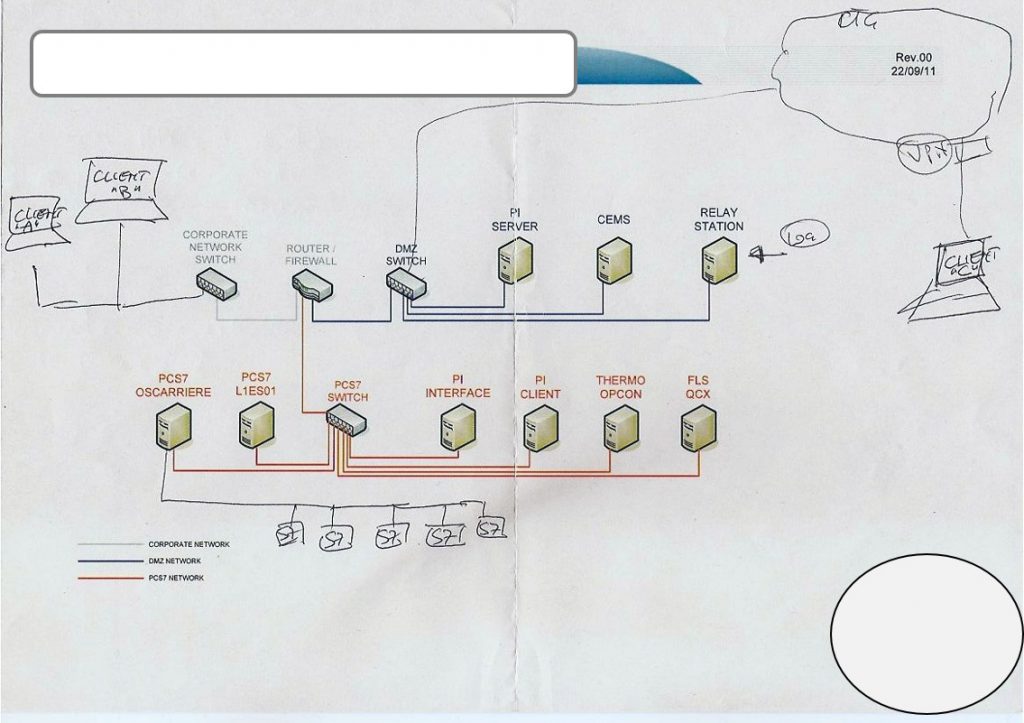

“Mappare” la rete è il primo passo in assoluto. Spesso ci capita di andare dai clienti che ci presentano la loro architettura stampata su un foglio di carta: quel foglio alla fine della riunione è pieno di aggiunte fatte a penna (un esempio qua a fianco)

Siete certi di arrivare a considerare tutte le periferiche di campo e tutti i collegamenti remoti?

Quasi sempre ci si concentra su ciò che fisicamente sta nell’ufficio (o sull’impianto) senza considerare che l’IoT ha completamente ridefinito il concetto di PERIMETRO.

Un amico e noto consulente in ambito Cyber Security IT raccontò durante uno speech di quella volta che fece un assessment della rete di una grossa banca e quando chiese se esisteva una filiale in Russia, qualcuno sbiancò di colpo.

Tutte le notti veniva infatti aperta una sessione di trasmissione dati verso i paesi dell’EST, ovviamente era un’attività non autorizzata e anzi assai nociva per la banca stessa e per i suoi clienti.

Quindi cosa bisogna fare? Partiamo dal presupposto che non esiste la bacchetta magica e che dunque il concetto di “security by product” va accantonato: molto più sensato parlare di “security by design”.

Un vestito, o se vogliamo un’armatura, confezionato ad hoc è la migliore soluzione possibile: per farlo però bisogna in prima istanza “prendere le misure”.

Esistono piattaforme software non invasive in grado di sniffare la rete e di fornirci un’architettura precisa, indicando tutti i dispositivi e gli applicativi compresi nell’infrastruttura, dai PLC (o altre tecnologie) presenti sul campo, fino alla distribuzione di dati e sessioni client sulla rete.

Una volta tracciata la nostra “piantina autostradale” fin nei minimi dettagli è possibile cominciare a monitorarne il traffico, definendo policy e volumi di traffico dati che possano essere tradotte in regole.

Arrivati a questo punto la rilevazione delle anomalie dovrebbe essere più semplice e, una volta identificati i punti critici, si potrà procedere selezionando ed installando soluzioni specifiche.

È un percorso lungo. Ma prima si parte e prima si arriva.

ServiTecno da più di 20 anni si occupa delle tematiche relative alla Cyber Security OT ed è in grado di offrire prestazioni e soluzioni sia per le fasi preliminari di studio che in quelle successive di messa in sicurezza degli impianti e delle architetture di rete in generale: Vuoi approfondire? Continua la navigazione sul sito nella sezione dedicata alla cyber security o contattaci scrivendo a info@servitecno.it