Da qualche tempo è lo spauracchio di tutti i CIO, CISO ma anche dei responsabili di produzione: il ransomware, ovvero un malware che arriva dalla rete, che può bloccare la fabbrica, con conseguente richiesta di riscatto per poter far ripartire la produzione.

Purtroppo sappiamo che un ransomware può arrivare agilmente in profondità. Basta un attimo, una subdola e-mail contente un allegato o un link che sarebbero da non aprire, ed inizia l’incubo: file che si criptano, PC che si bloccano e produzione in tilt.

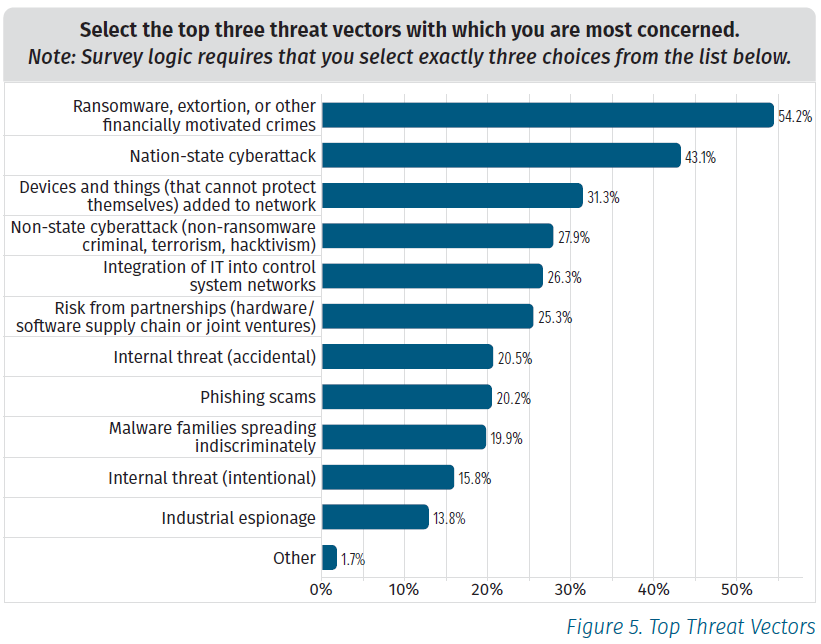

Proprio nel recente documento di SANS, il 2021 OT/ICS Cybersecurity Survey, il 54,2% dei quasi 500 CIO intervistati evidenzia il Ransomware come la minaccia più temuta.

Proprio nelle scorse settimane, NIST (National Institute Standards and Technology) ente USA che emette standards anche sul tema Cyber Security, ha pubblicato in bozza per raccogliere commenti il documento NISTIR 8374 “Cybersecurity Framework Profile for Ransomware Risk Management”: si tratta di un report chiaramente non riferito solo alla valutazione e mitigazione del rischio ransomware in fabbrica, ma che ci può dare buone indicazioni su come affrontare questo tipo di minacce che, come abbiamo visto, riguarda anche sistemi e reti che gestiscono impianti nell’industria e nelle utility.

Ma cosa si potrebbe fare per non cascarci? E nel malaugurato caso in cui un ransomware colpisca i nostri sistemi di produzione, cosa fare?

Facciamo una premessa che vale in tutti i casi: visto che quando ormai il malware è arrivato in fabbrica è ormai tardi per trovare contromisure adeguate, è meglio pensarci prima ed essere preparati.

Ecco allora alcuni punti da considerare per una strategia di protezione da ransomware in fabbrica:

- Avere attivo, sempre se possibile, un prodotto antivirus e impostare il software per scansionare automaticamente e-mail, unità USB e dischi logici collegati.

- Mantenere i PC e Server sempre aggiornati: avere controlli pianificati per identificare le patch disponibili e installarle non appena possibile.

- Reti segmentate: segmentare le reti interne per impedire la proliferazione di malware tra i potenziali sistemi di destinazione, e segregare asset/Server critici

- Monitorare continuamente i servizi di directory (e altri File primari collegati) alla ricerca di indicatori di compromissione o attacco in corso.

- Bloccare l’accesso a siti Web potenzialmente dannosi: utilizzare prodotti o servizi che bloccano l’accesso Server, a indirizzi IP o porte e protocolli noti per essere dannosi o sospettati di essere potenziali indicatori di attività dannose per il sistema.

- Consentire solo software ed applicazioni autorizzate: configurare sistemi operativi e/o software di terze parti solo per applicazioni autorizzate. Stabilire processi periodici di revisione, con aggiunta o rimozione di applicazioni autorizzate (white/black listing).

- Utilizzare gli account utente standard: evitare l’uso di account con privilegi amministrativi quando possibile.

- Limitare i dispositivi personali (PC Notebook, smartphone, tablet, ecc.) sulle reti di fabbrica/aziendali.

- Evitare di utilizzare app personali, come e-mail, chat e social media, dai PC sul posto di lavoro connessi alla rete aziendale.

- Awareness e Training di tutti i collaboratori su social Engineering: non aprire file o fare clic su link sospetti, da fonti sconosciute o anche note, a meno che non si esegua prima una scansione antivirus o si osservino attentamente i link.

- Assegnare e gestire l’autorizzazione di appropriate credenziali per l’accesso per tutti PC, Server, ed il software in uso in Azienda e verificare periodicamente che ogni account disponga solo dell’accesso appropriato.

Saranno da prevedere anche alcune variazioni/aggiustamenti a livello organizzativo, soprattutto nelle fasi di gestione dell’emergenza e ripartenza dopo un incidente da ransomware (Emergency & Disaster Recovery).

Ecco allora alcuni passi che le organizzazioni possono intraprendere in caso di incidente da Ransomware:

- Avere un Recovery Plant: sviluppare e implementare un piano di ripristino post incidenti con ruoli e strategie definiti per ogni processo decisionale. Questo può essere parte di un piano di Continuità Operativa. Il piano dovrebbe identificare i servizi business-critical per consentire la prioritizzazione del ripristino e piani di continuità operativa per tali servizi critici.

- Backup dei dati, backup sicuri e test di ripristino di. Pianificare, adottare e testare con attenzione una strategia di backup e ripristino dei dati e dei software necessari alle ripartenze, senza dimenticare una adeguata protezione e stoccaggio sicuro dei backup dei dati importanti.

- Avere un elenco dei contatti per i momenti di emergenza: mantenere un elenco aggiornato di contatti interni ed esterni da attivare e consultare in caso di attacchi ransomware, comprese le forze dell’ordine.

Ecco le cinque funzioni previste dal NIST secondo quanto descritto nel Cyber Security Framework:

Identify: ovvero sviluppare una comprensione organizzativa per gestire il rischio di sicurezza informatica per sistemi, persone, risorse, dati e capacità. Le attività di questa Funzione Identify sono fondamentali per un uso efficace del Framework. Comprendere il contesto aziendale, le risorse che supportano le funzioni critiche e i relativi rischi di sicurezza informatica consente a un’organizzazione di concentrare e dare priorità ai propri sforzi, coerentemente con la propria strategia di gestione del rischio e le esigenze aziendali.

Protect: ovvero sviluppare e implementare misure di sicurezza adeguate per garantire la fornitura di servizi critici. La funzione Protect supporta la capacità di limitare o contenere l’impatto di un potenziale evento di sicurezza informatica.

Detect: ovvero sviluppare e implementare attività appropriate per identificare il verificarsi di un evento di sicurezza informatica. La funzione Detect consente la scoperta tempestiva degli eventi di sicurezza informatica.

Respond: ovvero sviluppare e implementare attività appropriate per intraprendere azioni in merito a un incidente di sicurezza informatica rilevato. La funzione Respond permette di contenere l’impatto di un potenziale incidente di sicurezza informatica.

Recover: ovvero sviluppare e implementare attività appropriate per mantenere piani per la resilienza e ripristinare tutte le capacità dei servizi che sono stati compromessi a causa di un incidente di sicurezza informatica. La funzione Recover permette il ripristino tempestivo delle normali operazioni al fine di ridurre l’impatto di un incidente di sicurezza informatica.

Registrati a mcT Cyber Security, alle 11.30 presso la Sala Arena non perderti il nostro speech “Convergenza IT/OT e dell’infrastruttura informatica: quali i risvolti relativi alla cyber security?“, relatore Mario Testino, COO di ServiTecno e alle 15:30 il nostro workshop. Clicca sul banner per registrarti!

ServiTecno può supportarvi nel definire una corretta strategia di gestione di tutti gli aspetti legati alla CyberSecurity di fabbrica attraverso servizi, soluzioni e tecnologie allo stato dell’arte, in particolare:

- Assessment sul networking e i dispositivi OT di fabbrica

- Assessment sulla postura di cyber sicurezza OT

- Definizione di un piano efficace di Disaster Recovery OT

- Training dedicati

- Sistemi di visibilità OT: anomaly e vulnerability detection (Nozomi)

- Tecnologie adattative di protezione della rete: “fusibili”, “diodi” (Bayshore Networks)

- Sistemi attivi di gestione degli accessi VPN esterni (Bayshore Networks)