Da anni ci occupiamo di sicurezza informatica industriale (oggi identificata come OT Cyber Security), ovvero come proteggere dai rischi informatici reti e sistemi di automazione di fabbrica, controllo di processo, supervisione e telecontrollo.

Soprattutto negli ultimi tempi sempre più spesso ci viene rivolta la domanda: “Cosa devo fare per mettere in sicurezza la mia applicazione da tutti i rischi dei quali oggi leggiamo sui giornali e sul web?”.

Ok, partiamo dal presupposto che proprio “tutti i rischi” non è possibile coprirli, ovvero ci sono dei limiti tecnici ed economici oltre i quali non è possibile arrivare.

Proviamo a fare un esempio: chi di voi acquisterebbe una catena con un lucchetto da 100 euro per non farsi portar via il monopattino da 80 euro lasciato fuori dalla scuola dei figli/nipoti? Mentre la stessa catena e lucchetto li utilizzeremmo per legare un motoscooter nuovo da 6.000 euro.

Oppure chi sarebbe disposto a pagare una guardia giurata che presidi tutte le notti il box ove lasciamo la nostra auto (chiaramente che non sia una Bugatti o una Ferrari da collezione…).

Introduciamo la variabile rischio/valore con il quale dobbiamo iniziare a fare i conti, ovvero il ROI o “Ritorno sull’Investimento” della security, o se vogliamo anche la BIA o “Business Impact Analysis”.

Forse per il nostro ragionamento è meglio concentrarci su “cosa possiamo fate per abbassare/mitigare il rischio informatico?”, ovvero trovare un buon equilibrio su come elevare il livello di protezione della nostra rete di fabbrica o anche solo della nostra applicazione SCADA-PLC, per proteggere l’impianto, la continuità operativa dei nostri impianti, non fermare la produzione (se parliamo di azienda industriale) o l’erogazione del servizio (se siamo in ambito utility).

Proviamo a mettere in fila i punti da seguire per una corretta messa in protezione.

1) Eccoci allora al primo punto: identificare il perimetro di cosa vogliamo proteggere

Lo scopo del nostro intervento è proteggere tutta la rete di fabbrica o solo l’applicazione SCADA-PLC della quale stiamo parlando? Dobbiamo averlo chiaro ed evidenzialo, in quanto sforzo e budget possono variare di molto. Mettiamolo su carta ed andiamo avanti.

2) Abbiamo chiaro com’è fatta la rete in questione e cosa transita su ogni ramo della rete?

Anche qui, armiamoci di carta e penna e proviamo a stilare un diagramma di rete, o del ramo di rete, con le conoscenze che abbiamo e mettiamo su carta tutto quello che sappiamo: cosa c’è collegato (PC, PLC, switch, morsettiere di I/O, sensori, ecc.), quali sono le comunicazioni ed i protocolli che ci aspettiamo di trovare. A volte, per fare tutto ciò in modo accurato, sarà necessario anche “sporcarsi le mani”: andare in giro per i reparti produttivi, aprire gli armadi elettrici di automazione, controllare cosa c’è dentro, verificare le prese (i buchi degli switch) ai quali sono connessi i connettori e dove passano i cavi di rete, ecc. Come? Con uno strumento che possibilmente lo faccia in modo automatico. A questo riguardo, noi di ServiTecno ne abbiamo due di tool che possiamo proporre e che utilizziamo correntemente.

3) Verifichiamo se quello che abbiamo trovato nella nostra ispezione precedente, corrisponde al vero

Il primo tool è più semplice ed anche “gratis”: si tratta di Scrutiny di Bayshore Networks azienda i cui prodotti sono distribuiti e supportati da ServiTecno. Scrutiny è lo strumento di rilevamento e visualizzazione degli asset OT di Bayshore: in pratica permette di fare un’Asset Inventory in maniera passiva ed automatica, senza influire sulle normali attività. Consente agli operatori di creare lo schema di tutti i dispositivi sulla propria rete industriale, con informazioni riguardanti porte e protocolli in uso e flussi di comunicazione per raggiungere o essere raggiungi dai diversi dispositivi di fabbrica.

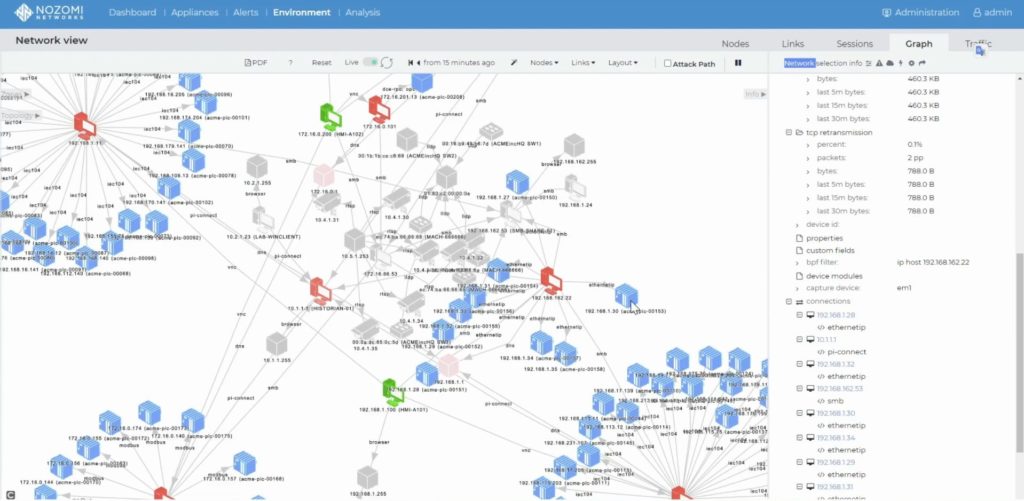

Un secondo tool, molto più performante e completo è SCADA Guardian di Nozomi Networks, altra soluzione distribuita e supportata da ServiTecno. Questa soluzione di Nozomi Networks Identifica tutti i dispositivi di rete, convalida i dettagli e fornisce descrizioni precise. Monitora ed analizza inoltre i metadati di ogni risorsa connessa in tempo reale, raccogliendo attributi come:

- Nome del dispositivo, tipo, numero di serie, versione del firmware e componenti

- Proprietà degli asset e delle sottoparti: sito, nome, indirizzo IP, indirizzo MAC e stato

- Dispositivi integrati come PLC e loro componenti/schede interni

- Sottosistemi di nodi logici come switch e interruttori

- Punti di misura/sensori

- Sistema operativo di PC e applicazioni software installate con numeri di versione

- Tutti i protocolli utilizzati dalle comunicazioni e loro versioni/anomalie

Le viste logiche fornite dall’applicazione semplificano la visualizzazione, la ricerca e il drill down delle informazioni sul dispositivo. Gli operatori industriali possono aggiungere facilmente ulteriori dettagli come posizione, descrizione e sito.

4) Iniziamo a “disegnare” la protezione per la nostra applicazione SCADA-PLC

A questo punto dovremmo avere una fotografia chiara della nostra rete di fabbrica e/o della nostra applicazione SCADA-PLC ed abbiamo i termini sui quali iniziare a ragionare su cosa e come mettere in protezione dai rischi informatici.

Abbiamo davanti a noi una “rete piatta” o è adeguatamente segmentata secondo quanto raccomandato dallo standard IEC-62443?

Dobbiamo renderci conto che una “rete piatta” ove tutti i partecipanti alla rete sono sulla stessa rete, senza distinzioni o interruzioni fisiche o logiche è più soggetta ad eventuali contaminazioni che si possano propagare in rete: senza barriere un malware ha campo libero per infettare tutti i dispositivi presenti sulla rete. Ecco allora la necessità di suddividere la rete in “zone” ed individuare le connessioni o “conduit” necessarie per trasmettere le informazioni tra una “zona” e l’altra.

5) Dobbiamo “segmentare in zone” in modo adeguato la rete e proteggere le comunicazioni nei “conduit” tra una zona e l’altra

La segmentazione è pensata per evitare che problemi che si verificano in una parte della rete si possano propagare ad altre zone ed anche a tutta la rete. Normalmente questa segmentazione ciò avviene con l’utilizzo di Switch che supportino sottoreti e VLAN e con appositi firewall pensati per reti e connessioni industriali, che supportino architetture e protocolli tipici del mondo OT.

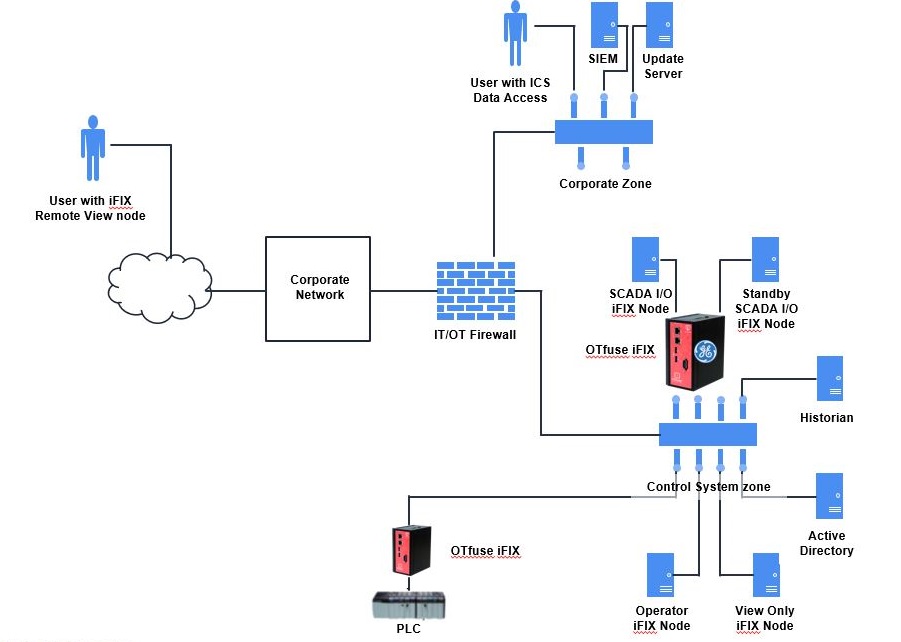

Proprio per questi utilizzi, ServiTecno propone i dispositivi OTfuse di Bayshore Networks: OTfuse è un dispositivo di sicurezza industriale intelligente che si configura automaticamente ed è un sistema di prevenzione delle intrusioni (IPS) progettato per essere utilizzato su reti di stabilimento in applicazioni SCADA-PLC. OTfuse si pone a livello di cabinet di fronte agli endpoint critici, può avere diverse porte alle quali attestare rami di rete, apprende e applica le regole di comunicazione in fabbrica per l’ambiente dell’impianto ed elimina attivamente le minacce cyber alle risorse OT in tempo reale. Inoltre protegge la rete OT da modifiche non autorizzate alla configurazione, reset dei dispositivi PLC, estrazioni dati e letture dal dispositivo PLC, aggiornamenti della logica, dei setpoint e dei valori dei messaggi.

Ci sono delle versioni di OTfuse appositamente studiate per proteggere applicazioni con SCADA Ge Digital iFix e Cimplicity: un firewall industriale che analizza automaticamente il traffico della rete industriale, propone le proprie regole firewall, applica le normali operazioni per ogni ambiente dell’impianto e riduce attivamente le minacce alle risorse OT in tempo reale, con supporto nativo per i protocolli di iFIX 6.x e Cimplicity 11.x. Ed è disponibile anche una versione “light” di OTfuse per applicazioni di piccole dimensioni con un prezzo entry-level.

6) Stiamo utilizzando tutti i tool di sicurezza che abbiamo a disposizione e che sono inclusi nell’hardware e software che abbiamo installato e sono già in uso?

Ad esempio: hai controllato se i tuoi PLC supportano comunicazioni criptate? I PLC più recenti e molti dispositivi di fabbrica più aggiornati, nascono con il supporto per comunicazione criptate SSL e meglio ancora con TLS. Transport Layer Security (TLS) e il suo predecessore Secure Sockets Layer (SSL) sono dei protocolli crittografati usati nel campo delle connessioni in rete che permettono una comunicazione sicura dalla sorgente al destinatario (end-to-end) su reti TCP/IP fornendo autenticazione, integrità dei dati e confidenzialità operando al di sopra del livello di trasporto.

Anche le versioni più recenti degli SCADA GE Digital iFix e Cimplicity supportano le comunicazioni criptate: ci sono apposite istruzioni da seguire per abilitarle e rendere più protetta la vostra applicazione in modo semplice e veloce.

Molti PLC e molti SCADA hanno funzioni native per il controllo degli accessi con password ed anche a più fattori: consultate la documentazione e rendete più complesso l’accesso alle persone non autorizzate.

7) Come controlliamo gli accessi e le operazioni da remoto per la manutenzione e gestione dell’applicazione SCADA-PLC?

Per consentire un accesso controllato all’applicazione SCADA-PLC da parte di operatori da remoto e per manutenzioni da effettuare da parte di Fornitori e System Integrator, è necessario dotarsi di una soluzione di accesso sicuro privata, specifica per OT, per un accesso controllato a beni e servizi OT designati, con una facile gestione degli utenti.

OTaccess di Bayshore Networks, distribuito e supportato da ServiTecno, è un prodotto per accesso remoto alla rete definito con supporto per microtunnel crittografati, autenticazione a più fattori, utenti e gruppi di Microsoft Active Directory e funzionalità di accesso agli endpoint specifici (SCADA e PLC) orientate ai requisiti di sicurezza della rete OT. OTaccess fornisce l’applicazione di policy in-session basata sul contenuto per determinati set di regole definiti e l’elenco di policy disponibile si espanderà automaticamente senza l’intervento dell’utente.

OTaccess è un’alternativa competitiva sia ai prodotti VPN aziendali generici sia agli strumenti di rete definiti dal software. Offre controlli di policy nativi per i protocolli OT e supporta un unico riquadro di amministrazione del vetro tramite l’istanza Cloud privata del cliente del portale di gestione.

Ecco alcune caratteristiche e benefici di OTAccess di Bayshore Networks:

- accesso remoto granulare e sicuro, più preciso di una VPN

- accesso controllato per protocollo + per attività + per posto unico per il tuo ambiente

- Assicura che le risorse e la rete OT non possano essere manipolate a distanza al di fuori della linea di vista

- Disponibile come soluzione dispositivo hardware locale o come servizio in Cloud

- Riduce al minimo la superficie di attacco e abilita l’opzione più sicura per operatori remoti o fornitori di terze parti per accedere agli endpoint all’interno della rete OT

8) Se è necessario “estrarre” dati dalla rete OT, in una applicazione critica valutiamo l’adozione di un “Data-Diode”

Nelle odierne reti convergenti OT/IT è fondamentale creare un segmento di rete sicuro per proteggere e isolare le zone più critiche, reti sensibili e dati da attacchi informatici e uso improprio. È necessario essere in grado di trasferire dati da reti OT attendibili (impianto) senza esporre le macchine SCADA-PLC verso una rete IT. La funzionalità Diodo-Dati unidirezionale fornisce un ponte in air-gap, che consente solo ai dati di fluire da una rete, ma non di fluire in essa, tagliando così un importante vettore di attacco. Anche se questo potrebbe non riguardare tutti, un diodo dati può garantire che non vi sia comunicazione dall’esterno verso un ramo di rete o un’apparecchiatura specifica.

ServiTecno propone i dispositivi NetWall di Bayshore Networks, come Diodi-Dati, con queste funzionalità:

- NetWall trasferisce i dati da un network sicuro OT (il campo) senza esporre macchine e impianti verso una rete esposta (corporate IT, rete Enterprise)

- Funzionalità unidirezionale di Diodi-Dati che fornisce un ponte di air-gap industriale per limitare e abilitare le comunicazioni da risorse sensibili e riservate

- Consegna garantita dalla sorgente alla destinazione con verifica dimostrabile, a differenza della maggior parte dei gateway unidirezionali che utilizzano metodi di ritrasmissione

- Allevia i costi e la complessità dell’accesso solo fisico o dei diodi dati con una soluzione di connettività più efficace ed efficiente

9) Valutiamo l’adozione di uno strumento IDS/IPS con funzioni di “Anomaly Detection” per la rete OT

Per prevenire accessi ed attacchi alla rete, i firewall più comuni sul mercato sono dotati di funzioni IDS (Intrusion Detection) ed anche IPS (Intrusion Prevention), ed abbiamo visto che tali firewall sono essenziali a livello perimetrale e per ulteriormente segmentare la rete.

Oggi sono disponibili dispositivi di protezione per la rete OT che forniscono anche funzioni di “Anomaly Detection”: un grosso passo in avanti verso la “verifica della propria infrastruttura” con il rilevamento di tutti dispositivi in rete (anche quelli non tracciati, come indicato sopra al punto 3): in pratica quando il sistema viene messo in funzione comincia creando un’immagine della rete, mappando PLC, SCADA Server, SCADA Client, storicizzatori, sensoristica e dispositivi mobili…insomma, tutto ciò che è collegato alla rete OT.

Dopo essere stata eseguita questa prima mappatura della rete OT, successivamente si analizzano comportamenti dell’architettura e traffico di rete al fine di rilevare, a regime, le seguenti anomalie:

- Anomalie di processo e di rete: dispositivi che variano improvvisamente il loro comportamento, sovraccarico o riduzione del carico nella comunicazione.

- Dispositivi sconosciuti in rete: dispositivi di personale esterno o di terze parti non autorizzati all’utilizzo nel perimetro di rete operazionale.

- Dispositivi collegati direttamente su rete pubblica: modem dati, telecamere IP, dispositivi IoT.

- Firmware e Sistemi operativi obsoleti: non più supportati e non aggiornati con le ultime dotazioni di sicurezza (service packs, SIMs, Patchs, ecc.) oggetto di vulnerabilità CVE

- Mancanza di autenticazione: la mancanza di password o password deboli (es. admin/admin o admin/123456) può portare ad accessi e a modifiche non autorizzate nella configurazione di un sistema critico.

- Mancanza di crittografia: le comunicazioni in chiaro, non criptate, facilmente intercettabili e manipolabili

- Backdoors: SCADA, PLC e ICS possono esposti ad attacchi attraverso le reti di comunicazione standard ma anche mediante i protocolli industriali che, spesso, sono intrinsecamente non-sicuri.

- Overflow dei buffer: i buffer possono essere oggetto di attacchi specifici che possono causare esfiltrazione di dati ed anche al crash dei sistemi.

Tali vulnerabilità possono essere facilmente individuate mediante l’adozione di sistemi di Vulnerability Detection specifici per gli ambienti OT come ad esempio Guardian con la soluzione Vantage di Nozomi Networks, proposte e supportate da ServiTecno.

10) Ricordiamo: dobbiamo conoscere ciò che vogliamo proteggere

Solo se abbiamo una visione chiara e completa di come è fatta la nostra rete OT e di cosa ci “circola sopra” saremo in grado di accorgerci se “c’è qualcosa che non va”. Dobbiamo sempre tenere aggiornata la nostra conoscenza e rivalutare costantemente il rischio e quali sono minacce e vulnerabilità.

Una rivalutazione periodica della rete e della sua documentazione per verificare se ci sono state aggiunte o variazioni è da mettere in calendario, verificando se è tutto aggiornato e/o se sono necessarie attività di manutenzione per adeguare il livello di protezione. Valutare eventuale Threat/Vulnerability Assessment sia con audit interno ed anche delegato a terze parti specializzate in attività OT.

Conclusione

Alcuni CISO continuano a ripetersi la stessa domanda che ricevono quotidianamente dai loro capi e colleghi: “Ma quanto siamo sicuri?”

Nonostante la semplicità della domanda, la risposta non è altrettanto semplice e non basta la condivisione di un foglio Excel con le vulnerabilità rilevate e affrontate durante l’ultima settimana. Quantificare e comunicare il livello di rischio informatico di un’Azienda in un modo che anche gli altri manager lo possano comprendere rimane una sfida per i CISO, e può rendere difficile ottenere gli investimenti in sicurezza informatica necessari per un’Azienda in crescita o che voglia rimanere a lungo sul mercato.

La Cyber InfoSec (che includa anche quella OT) deve diventare una strategia dell’Azienda, esattamente come le norme di igiene che ci dicono di tenere distanze, la mascherina e lavarci le mani spesso per evitare contagi. Questo può accadere solo se i CISO capiscono qual è la loro “vera” superficie di attacco: secondo recenti analisi, oggi solo la metà di loro ha una comprensione e una valutazione olistica dell’intera superficie di attacco dell’Azienda e meno della metà utilizza metriche contestuali delle minacce per misurare il rischio informatico della propria Azienda: ciò evidenzia il limite della loro capacità di analizzare i rischi informatici e di stabilire le priorità per la remediation in base alla criticità aziendale e al contesto della minaccia.