Considerazioni generali by Enzo M. Tieghi

Ieri è stato presentato, con oltre 1000 persone collegate in streaming, il Rapporto Clusit 2020: come sempre un interessantissimo volume (oltre 200 pagine) fitto di dati, diagrammi e informazioni sullo stato della Sicurezza ICT in Italia, stilato da un gruppo di specialisti italiani di rilievo internazionale.

Qui potete chiedere la vostra copia

Nell’introduzione si sottolinea come ormai le maggiori minacce informatiche vengono da gruppi di criminali (e state-sponsored) “impegnati in una lotta senza esclusione di colpi, che hanno come campo di battaglia, arma e bersaglio le infra-strutture, le reti, i server, i client, i device mobili, gli oggetti IoT, le piattaforme social e di instant messaging (e la mente dei loro utenti), su scala globale, 365 giorni all’anno, 24 ore al giorno.”

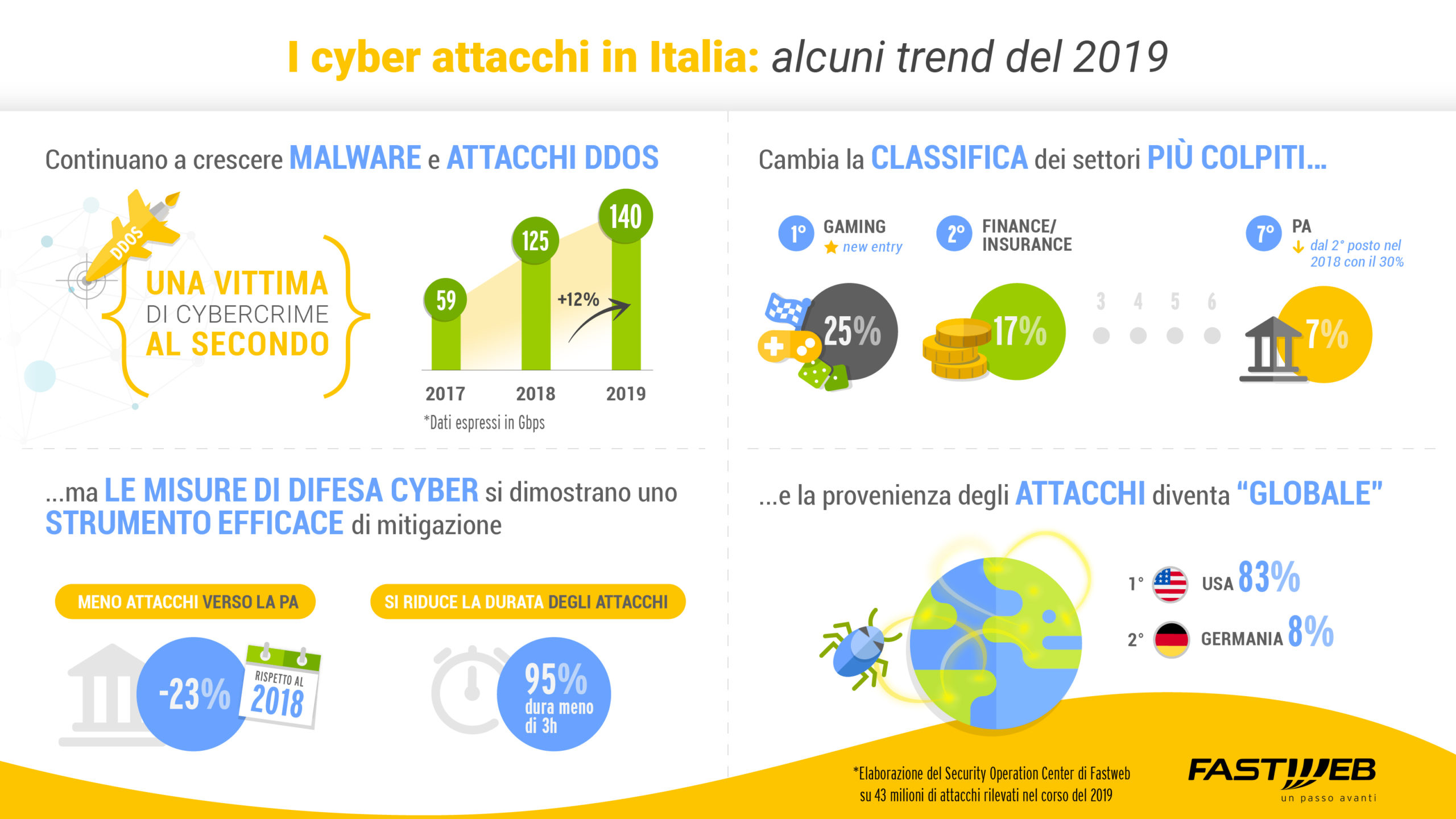

E ancora: “Anticipando alcune delle conclusioni … possiamo affermare che il 2019 è stato l’anno peggiore di sempre in termini di evoluzione delle minacce “cyber” e dei relativi impatti, sia dal punto di vista quantitativo che da quello qualitativo, evidenziando un trend persistente di crescita degli attacchi, della loro gravità e dei danni conseguenti.”

Il grosso degli “incidenti” è stato provocato da Malware (ad esempio i ransomware), dallo sfruttamento di vulnerabilità note, da phishing che in totale fanno quasi il 90% delle tecniche di attacco. Per tutti i dettagli suggerisco di consultare le dettagliatissime pagine del Rapporto.

Personalmente continuo a pensare che incidenti che colpiscono reti e sistemi che gestiscono impianti nell’industria e nelle utility, solo in piccola percentuale sono determinati da attacchi mirati a queste infrastrutture, mentre nella maggior parte dei casi sono “danni collaterali” derivanti da attacchi all’infrastruttura web ed IT dell’organizzazione target (industriale o utility), che non hanno messo in campo adeguate contromisure per impedire che il danno si propaghi anche all’infrastruttura OT delle Operation.

La Sicurezza OT

Un capitolo interessante in questo Rapporto Clusit 2020 è quello intitolato “La Sicurezza in ambito Industriale” a cura dell’Osservatorio Information Security & Privacy della School of Management del Politecnico di Milano, ove si sottolinea l’importanza della security OT/ICS soprattutto in ottica Industria4.0.

In queste pagine troviamo la definizione di OT Security: si intende la messa in sicurezza di componenti hardware e software dedicati al monitoraggio e al controllo di processi e asset fisici, prevalentemente in ambito industriale o nei settori che gestiscono infrastrutture critiche (Oil&Gas, Energy, Utilities, Telco).

La base dei dati di questo capitolo viene da una ricerca fatta consultando CIO e CISO di quasi 700 organizzazioni ed aziende, 180 di grandi dimensioni e 501 PMI.

Dall’analisi, risulta che il 68% delle aziende intervistate dice di avere sotto controllo il mondo OT e facendo security assessment OT e il 60% ha messo in campo contromisure specifiche per il mondo OT.

Tra le tecniche più diffuse abbiamo la segmentazione della rete e le soluzioni per il controllo degli accessi e la gestione dei privilegi. Altre tecniche menzionate sono: monitoraggio rete, analisi log, vulnerability assessment e penetration test.

Un problema che emerge potrebbe essere la mancanza di competenze specifiche sulla security OT in oltre il 50% degli intervistati.

In seguito troviamo temi affrontati in un workshop a porte chiuse dal titolo “Industrial Security4.0” ove sono emerse alcune “preoccupazioni” da parte dei partecipanti provenienti dall’industria, con alcuni gli scenari di incidenti cyber sugli impianti.

Qui sono emerse due criticità: come istruire le persone a comportamenti “virtuosi” e quali contromisure adottare per arginare eventuali propagazioni di problemi.

Il primo scenario riguardava la propagazione di un malware in ambiente industriale attraverso una chiavetta USB frequentemente usata da dipendenti in ambiente domestico o a lavoro ed impropriamente introdotta in PC della rete di processo (sull’esempio di quanto successo nel 2010 con il malware Stuxnet).

Il secondo scenario di incidente cyber riguardava invece la propagazione di un malware in ambiente industriale attraverso un attacco che sfruttava vulnerabilità zero-day di un software presente su un browser o applicazione, nonchè vulnerabilità o carenze nell’implementazione o configurazione di sicurezza nei protocolli SCADA/ICS.

Qui ancora sono emerse la carenza di skill di persone e policy adeguate per le ripartenze dopo gli incidenti mentre sono disponibili tecnologie per monitorare ed arginare quanto succede.

Il terzo scenario, infine, era incentrato su un attacco attraverso i punti di accesso da remoto (RAT Remote Access Tool) protetti da password di default utilizzati dal personale terzo addetto alla manutenzione di un sistema OT.

Anche in questo caso emerge l’importanza di skill delle persone e policy adeguate per la gestione di fornitori e manutentori esterni, mentre ci sono tool e configurazioni raccomandate per la gestione controllo accessi da remoto.

Continuità Operativa

Nel Rapporto Clusit 2020 si parla anche diffusamente di Business Continuity & Resilienza: la Business Continuity (BC) è una pratica imprescindibile per garantire la resilienza di qualsiasi organizzazione e fa riferimento alla ISO 22301:2019 (recentemente revisionata), che stabilisce i requisiti per un efficiente Business Continuity Management System (BCMS).

Nel “BCI Horizon Scan Report 2019”, pubblicato dal Business Continuity Institute (BCI), UK troviamo lo scenario delle principali minacce reali e percepite dalle organizzazioni a livello globale, oltre ad attestare come la BC contribuisca a sviluppare la resilienza aziendale.

Il report identifica i 10 Top Risks che caratterizzeranno i prossimi mesi: le prime quattro posizioni sono rispettivamente occupate dagli attacchi cyber e dalla violazione dei dati (per la prima volta al primo posto rispetto agli anni precedenti), dalle interruzioni sistemi IT e telecomunicazioni, dalle condizioni metereologiche e geologiche estreme (es. uragani, terremoti ecc .), seguiti dalle interruzioni dei servizi forniti dalle Infrastrutture Critiche.

I dati rivelano come la cultura della BC non sia ancora sufficientemente diffusa, anche se si ritiene che i dati accertati siano destinati a crescere: infatti, la certificazione risulta essere sempre più un parametro richiesto per essere conformi alle cogenti normative – soprattutto dopo l’avvento dell’Industria 4 .0 – per partecipare a gare pubbliche e private, come dimostrazione della capacità di garantire la continuità nella fornitura di prodotti e servizi, nella supply chain e nella logistica a fronte di incidenti ed eventi avversi .

Edge Computing

L’ Edge Computing viene ritenuto una delle tecnologie abilitanti su cui puntare per Industria 4.0 e gestione dati IoT.

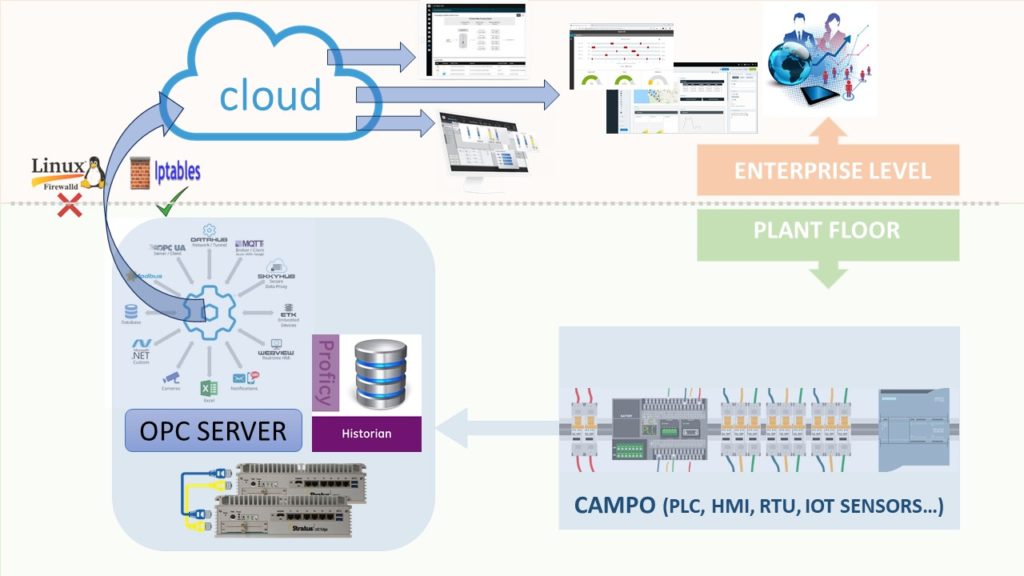

Come dobbiamo disegnare dunque le nuove Architetture di Processo? Un esempio schematico…

Ecco alcuni punti presi dal report, secondo IDC:

– “Oltre a beni e servizi materiali, le Smart Factories produrranno una quantità sempre maggiore di dati gestiti nei sistemi Edge: la gestione dei rischi IT connessi alle operazioni diventerà un fattore essenziale per garantire la continuità delle operazioni aziendali e mantenere la capacità competitiva dei settori nel nuovo millennio.”

– Si sottolinea “la rilevanza della Sicurezza rispetto a modelli tecnologico-organizzativi (dalla Trasformazione Digitale all’IoT/ Edge all’Intelligenza Artificiale).”

– “nelle previsioni di IDC a medio termine, i modelli di sviluppo legati alle architetture Edge e IoT va profilandosi come una delle maggiori opportunità per lo sviluppo del settore della Sicurezza IT, con tante sfide, sia tecniche che tecnologiche, ancora da superare, per realizzare integralmente i principi Security-by-Design

– la convergenza tra tecnologie di Sicurezza e algoritmi di Machine Learning consentirà di sviluppare piattaforme e soluzioni che consentiranno di aumentare la capacità di Analytics e di Security

Sotto un esempio di EDGE ad Alte Prestazioni.

Considerazioni di un “vendor di soluzioni di Automazione Industriale e OT Cyber Security”

Come già detto, consideriamo gli incidenti che colpiscono reti e sistemi che gestiscono impianti nell’industria e nelle utility, nella maggior parte dei casi, “danni collaterali” derivanti da attacchi all’infrastruttura IT dell’organizzazione target (industriale o utility). Impatti che si propagano verso l’infrastruttura OT.

Skill OT e creazione di competenze: da tempo proponiamo incontri di awareness sul tema OT CyberSecurity per operatori e manager, oltre a tenere corsi specifici sul tema OT/ICS Security, a calendario ed on-demand (anche via web).

A proposito dei tre scenari emersi dai partecipanti al workshop di Osservatori del Politecnico di Milano, abbiamo una famiglia di prodotti e servizi specifici come contromisure (oltre ai già ricordati training per le persone addette a Operation e IT/OT):

– studio di reti e progetti di implementazione sistemi secondo concetti “OT Security-by-Design”, seguendo standard IEC62443 e policy in conformità NIST CyberSecurityFramework

COSA SI INTENDE PER SECURITY BY DESIGN?

– sistemi di industrial assett discovery, vulnerability assessment, vulnerability mitigation, anomaly detection, con riferimento a linee guida di Security-by-Visibility

– Sistemi per Change/Configuration Management, Versioning, Back-up e Recovery per ICS (PLC, HMI, SCADA, Robot, CNC, AGV, ecc.)

– Configurazioni e Tool per accesso da remoto controllato (RAT)

Riguardo a Continuità Operativa ed Edge:

– Edge progettato per aiutare le aziende ad aumentare l’efficienza degli operatori, ridurre i costi e i tempi di fermo macchina/impianto/IoT: questa soluzione si installa in meno di un’ora e può essere gestita completamente da remoto, riducendo significativamente gli sforzi normalmente richiesti all’IT per mettere in funzione una soluzione per l’elaborazione di dati sul campo e IoT.

Le funzionalità di autoprotezione e autocontrollo contribuiscono a ridurre i downtime non previsti e ad assicurare la massima disponibilità nelle applicazioni industriali business-critical.

Vuoi approfondire?