Chiama un cliente: “abbiamo un problema, l’impianto gira ma abbiamo perso la supervisione”

Applicazione F&B, un impianto di produzione prodotti alimentari di una media azienda italiana: un Ransomware blocca l’impianto con applicazione di supervisione e monitoraggio di macchinari (SCADA-PLC).

Come è successo?

La rete di stabilimento è come diciamo noi “automatori”, “piatta” con scarsa segmentazione e senza segregazione degli asset critici (PC/Server di fabbrica).

Sulla stessa rete sono collegati anche i PC per la posta ed altri applicativi, con accesso a internet: è bastato che l’amministrazione aprisse un allegato denominato come “fattura” per scatenare l’inferno.

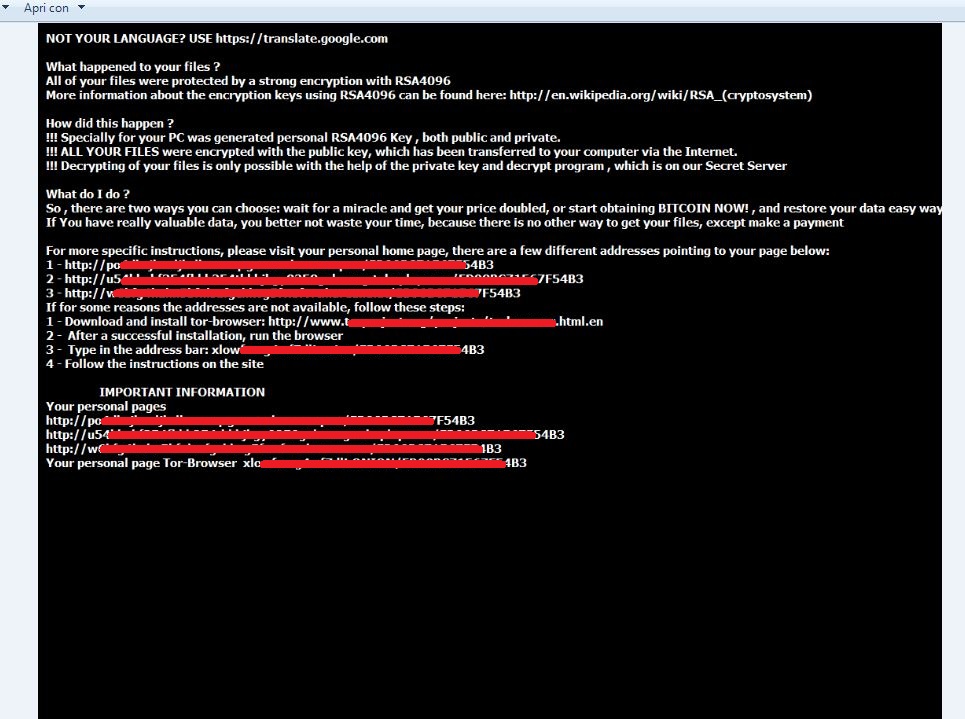

Un ransomware (una delle molteplici e sempre più raffinate versioni di Cryptolocker), inizia a criptare i dischi di tutti i PC con risorse condivise, trasformando in maniera irreversibile l’estensione dei file in .mp3.

Tra questi dischi anche quello dello SCADA/Server, al quale dagli uffici si poteva accedere al fine di poter produrre e scaricare reportistica sull’andamento dell’impianto.

Lo SCADA/Server fortunatamente continua a funzionare, in quanto tutta l’attività avviene in RAM (comunicazione coi PLC, scansione dei punti di i/O dal campo, lettura segnali e misure, trasmissione comandi e set-point, presentazione e riconoscimento allarmi): tuttavia su questo computer non è più possibile cambiare videata (sono gestibili e visualizzabili solo quelle in cache), mentre le altre sui dischi e directory colpite dal ransomware sono ormai criptate ed inutilizzabili.

Sono risultati invece “puliti” gli SCADA/Client, le postazioni di visualizzazione, che hanno continuato a permettere agli operatori di verificare tutti i dati dall’impianto: in pratica, l’impianto continua a funzionare e produrre, ma non si può sapere fino a quando.

Si decide quindi uno shutdown ordinato, per sanificare i computer e ripartire. Quando si spegne anche lo SCADA Server, l’impianto rimane completamente cieco.

Si cerca l’ultimo back-up degli applicativi e della configurazione installata: purtroppo è “datata” e quindi si perde parte delle ultime variazioni applicative.

Risultano inutilizzabili anche i file delle licenze dei software utilizzati, che devono essere richiesti al fornitore, con addebito per la rigenerazione ed ulteriore perdita di tempo.

Sono persi gli ultimi dati storici ed allarmi raccolti, quelli che non facevano parte dell’ultimo back-up utilizzabile.

Questo può avere impatto sulla tracciabilità di lotti prodotti e sulla possibilità di metterli sul mercato.

In definitiva, 3-4 giorni di attività per ripartire, con costi diretti per consulenti e componenti da sostituire, e costi indiretti per mancata produzione, cancellazione lotti ed impossibilità di produrre e lesa reputazione.

Chiaramente qui si evidenzia una mancanza di conoscenza sul tema Cyber Security, quantomeno sugli sviluppi del Cyber Crime degli ultimi anni: cosa si poteva fare per evitare il problema?

Certamente la base di ogni sistema “sicuro” (sicuro virgolettato perché nessuna architettura può ritenersi 100% safe) sono le policy.

Se non fosse stato aperto l’allegato non ci sarebbero stati problemi, ma non si può certo dare la colpa all’impiegato dell’amministrazione che l’ha fisicamente fatto: a sua discolpa mi sento di aggiungere che mentre una volta arrivavano mail sgrammaticate che “puzzavano di virus”, quelle che giungono oggi nella nostra posta elettronica sono assolutamente credibili.

CRYPTOLOCKER lo abbiamo preso anche noi di ServiTecno: vuoi sapere come ci siamo “salvati”?

Tuttavia anche solo informare gli operativi sulle possibili minacce e mettere in piedi delle procedure a riguardo non è sufficiente: bisogna essere pronti, soprattutto con il piano B, ovvero COME RIPARTIRE IN FRETTA E SENZA PERDERE DATI?

Qualche consiglio in merito da parte di ServiTecno:

- Training e awareness persone

- Disegno della rete non adeguato, mancanza di conoscenza sull’infrastruttura e traffico

- Mancanza di segmentazione e segregazione (secondo ISA99/IEC62443)

- Mancanza di presidi adeguati alla protezione (UTM, antimalware, IDS/IPS, anomaly detection, ect.)

- Policy di back-up e disaster recovery

- Change Management & Configuration Control